От дефейса до DDoS: современные методы кибератак и как от них защититься

За октябрь количество фишинговых сайтов выросло на 229% — так хакеры готовятся к Новому году. В сезон распродаж и рождественских скидок они действуют активнее, поэтому о защите сайтов и приложений нужно позаботиться заранее. Какие виды кибератак существуют, как не попасться на крючок злоумышленников и сохранить свои и данные клиентов в безопасности — разбираем в материале.

Вредоносные программы

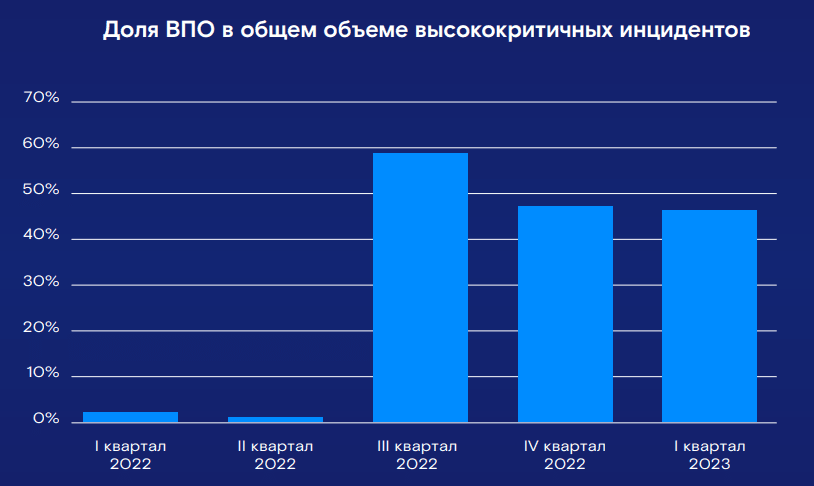

Вредоносные программы — ПО, которое разрабатывают для конкретных целей: кражи конфиденциальной информации, компрометации данных, получения контроля над каким-либо устройством. Почти половина кибератак с высокой степенью критичности, зафиксированных в начале 2023 года, была связана как раз с применением ВПО.

Зловреды используют уязвимости в компьютерных программах и веб-сайтах, чтобы нарушить их работу. Как определить, что сайт заражен? Есть несколько сигналов для владельцев ресурсов:

- снижение посещаемости,

- поисковые системы отмечают сайт как нежелательный,

- переадресация на сторонние ресурсы.

Выделяют десятки видов вредоносных программ, но мы рассмотрим самые распространенные:

1. Вирусы. Это программы, которые прикрепляются к чистым файлам и создают собственные копии, чтобы распространяться на другие устройства. В момент открытия зараженной программы с ней запускается и вирус — они приводят к повреждению данных, ПО и даже оборудования. Обычно вирусы используют для кражи персональных данных и денег, а также для создания ботнетов.

2. Ботнет. С помощью разных программ злоумышленники могут управлять устройствами удаленно для фишинга, спама или DDoS-атак. Зараженные устройства называют ботами, а сеть, в которую их объединяют, — ботнетом. Как раз атаке таких ботнетов подверглась на днях Рег.ру. Вредоносные программы атаковали почти 10 тысяч IP-адресов компании. Но специалисты отразили угрозу, все сервисы продолжили работать.

3. Черви. В отличие от вирусов, черви размножаются, не прикрепляясь к другим файлам, — они самокопируются и могут распространяться через сетевые протоколы. Используя уязвимости безопасности, черви потребляют сетевые ресурсы, замедляют систему и могут уничтожить файлы, украсть информацию, нанести повреждение, выполнив фрагмент кода.

4. Трояны. Трояны маскируются под законное ПО или файлы — когда пользователь открывает их, думая, что это официальная программа, они обеспечивают хакерам доступ к системе. С помощью троянов злоумышленники могут получить доступ к данным, изменять и удалять их или установить бэкдоры (уязвимость, из-за которой хакеры получают доступ к компьютеру или смартфону).

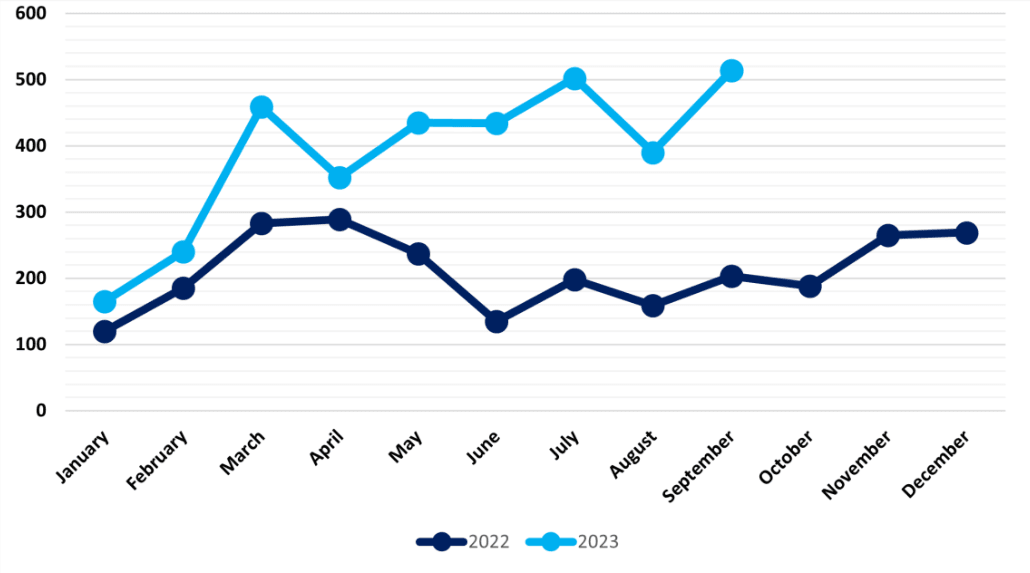

5. Программы-вымогатели. Этот тип зловредов шифрует файлы, делая их недоступными до тех пор, пока владелец устройства не заплатит выкуп. Но, даже если перевести средства на счет злоумышленников, доступ они могут не вернуть. Атаки вымогателей все более популярны, а жертвами становятся как частные лица, так и крупные компании. Эксперты предсказывают, что в этом году количество атак вымогателей будет рекордным, — только за сентябрь совершили 514 кибернападений.

- Шпионское ПО. Такие программы тайно отслеживают и записывают действия пользователя: какие клавиши он нажимает, какие страницы просматривает или в каких папках хранит личные данные. Одна из известных шпионских программ для смартфонов Pegasus умеет прослушивать даже зашифрованные звонки и сообщения с помощью захвата экрана.

Прививка от ВПО

Несколько советов, которые помогут защитить данные и сайт от действия вредоносного ПО:

- Регулярно обновляйте ПО: систему управления контентом (CMS), плагины, темы. Скачивайте их только из официальных источников. Чем новее версия — тем меньше уязвимостей, ведь обновления часто содержат исправления ошибок безопасности.

- Используйте надежные и уникальные пароли. Раз в 3-6 месяцев меняйте пароли от учетных записей, админки сайта, баз данных и панелей управления. Не храните пароли в FTP-клиентах и браузерах.

- Установите уникальные имена суперпользователей. Суперпользователь — это тот, у кого есть полный доступ к файлам сайта и системы. Часто такие аккаунты называют Admin, что является ошибкой, — такое имя проще взломать.

- Настройте резервное копирование. В случае атаки вредоносного ПО резервные копии позволят восстановить сайт.

- Настройте регулярное сканирование на вирусы. Подключите антивирус для сайтов, чтобы не забыть о проверке и вовремя устранить уязвимости. Не забудьте и о защите компьютера.

- Установите плагины безопасности. Используйте надежные плагины безопасности или брандмауэры. Они помогут обнаружить и заблокировать вредоносную активность и обеспечат постоянный мониторинг.

Социальная инженерия и фишинг

Социальная инженерия — метод манипуляции людьми с целью получения конфиденциальной информации или доступа к защищенным системам. Чтобы получить желаемое, злоумышленники могут представляться другими людьми (например, сотрудником службы безопасности), использовать физические носители и устройства (например, диски) и даже следить за жертвой. Подробно о популярных методах социальной инженерии и о том, как ей противостоять, мы уже писали.

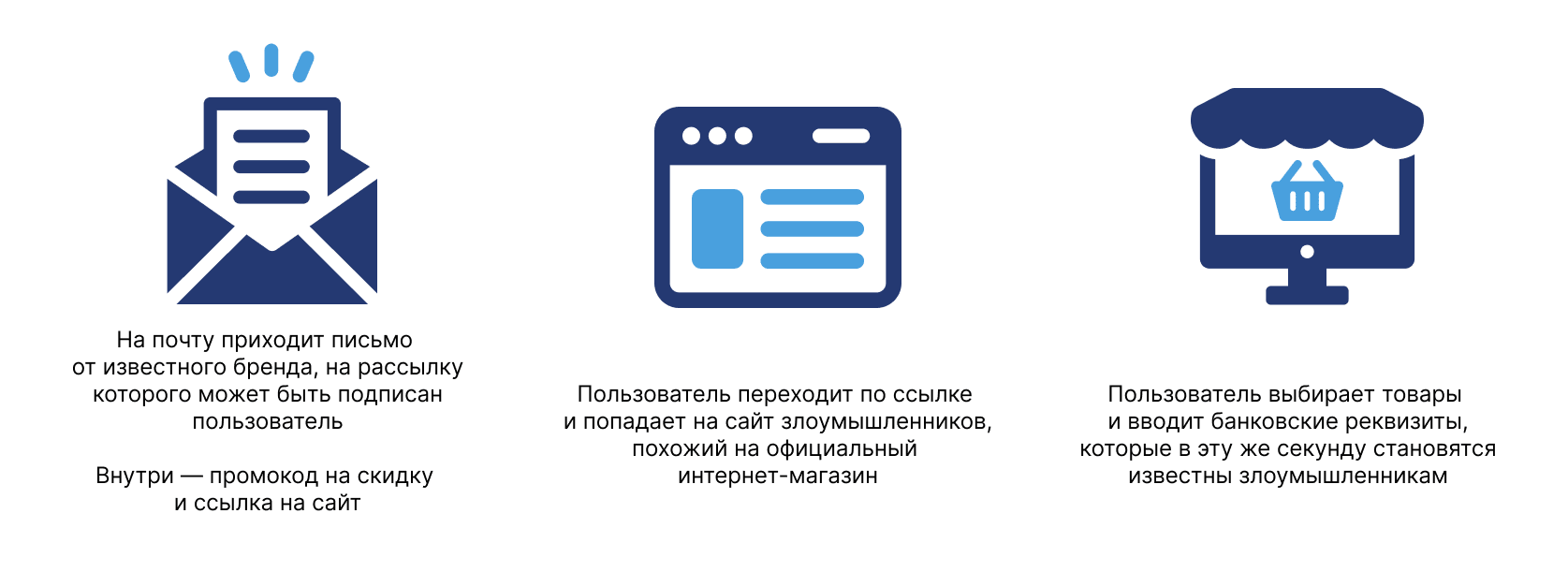

Один из самых распространенных видов социальной инженерии, а также основной канал доставки зловредов, — фишинг (англ fishing — рыбная ловля). Это вид мошенничества, при котором злоумышленники массово рассылают email-письма от имени крупных компаний. Их цель — получить доступ к банковским счетам или аккаунтам пользователей. Работает это так:

Иногда в письма добавляют ссылку для скачивания программы, которая оказывается вредоносной. Так злоумышленники получают контроль над смартфонами и компьютерами, а также доступ к персональной информации. В большинстве случаев цель хакеров — частные лица, но бывает, что письма рассылают сотрудникам определенной компании, чтобы получить доступ к корпоративной сети. Распространен фишинг в социальных сетях, когда хакеры взламывают чужие аккаунты и рассылают сообщения с просьбой перевести деньги.

Особенно много фишинговых сайтов регистрируют в конце года перед новогодними распродажами — в октябре 2023 года в координационном центре зафиксировали более 7 тысяч обращений, связанных с фишингом.

Прививка от фишинга

Иногда даже опытные пользователи попадаются на крючок и становятся жертвами фишинга — сразу определить, является ли письмо мошенническим, не всегда возможно. Но риск можно свести к минимуму. Вот наши рекомендации, как защитить себя и свои данные:

- Включите двухфакторную аутентификацию на почте и в социальных сетях.

- На переходите по подозрительным ссылкам и проверяйте написание доменного имени: на фишинговых сайтах в имени бренда будет ошибка.

- Не открывайте письма от подозрительных и неизвестных отправителей.

- Изучайте содержимое письма — если оно плохо сверстано, а в тексте попадаются ошибки и опечатки, оно точно фишинговое.

- Обновляйте ПО, браузеры и приложения — новые версии более защищенные.

- Не открывайте сайты с пометкой «небезопасно» — большинство браузеров пишут это предупреждение, если на сайте нет зашифрованного безопасного соединения. На свой сайт установите SSL-сертификат.

- Для корпоративной почты включите DMADC и настройте PTR-запись. Об этих и еще 6 способах защиты корпоративной почты мы рассказывали в статье.

- Будьте бдительны и сохраните наш чек-лист «Как проверить сайт на фишинг».

Дефейс

Дефейс (англ. deface — портить внешний вид) — атака на веб-сайт, при которой хакеры публикуют свои сообщения на главной или второстепенных страницах. Обычно они содержат политические, религиозные мотивы, рекламу, предупреждения или угрозы. Устраивают дефейс, как правило, чтобы достичь одной из следующих целей:

- заявить о себе и получить признание в кругу хакеров,

- получить выкуп за удаление изображения,

- испортить репутацию компании,

- заявить о своей гражданской позиции (хактивизм).

Чтобы получить доступ к сайту, используют различные техники взлома, в том числе и вредоносное ПО. Кроме того, злоумышленники могут повредить файлы сайта или полностью удалить его. Поэтому важно соблюдать меры предосторожности.

Прививка от дефейса

Для защиты от дефейса подойдут те же шаги, что описаны выше, — регулярно обновляйте ПО и используйте надежные пароли.

Сложность в том, что при восстановлении сайта из резервной копии может вернуться и уязвимость, благодаря которой хакеры получили доступ. Чтобы этого не произошло, можно подключать к сайту плагины и системы мониторинга активности и изменений страниц — например, Website File Changes Monitor подойдет для WordPress. Он пришлет уведомление, если кто-то попробует отредактировать страницы.

DoS и DDoS

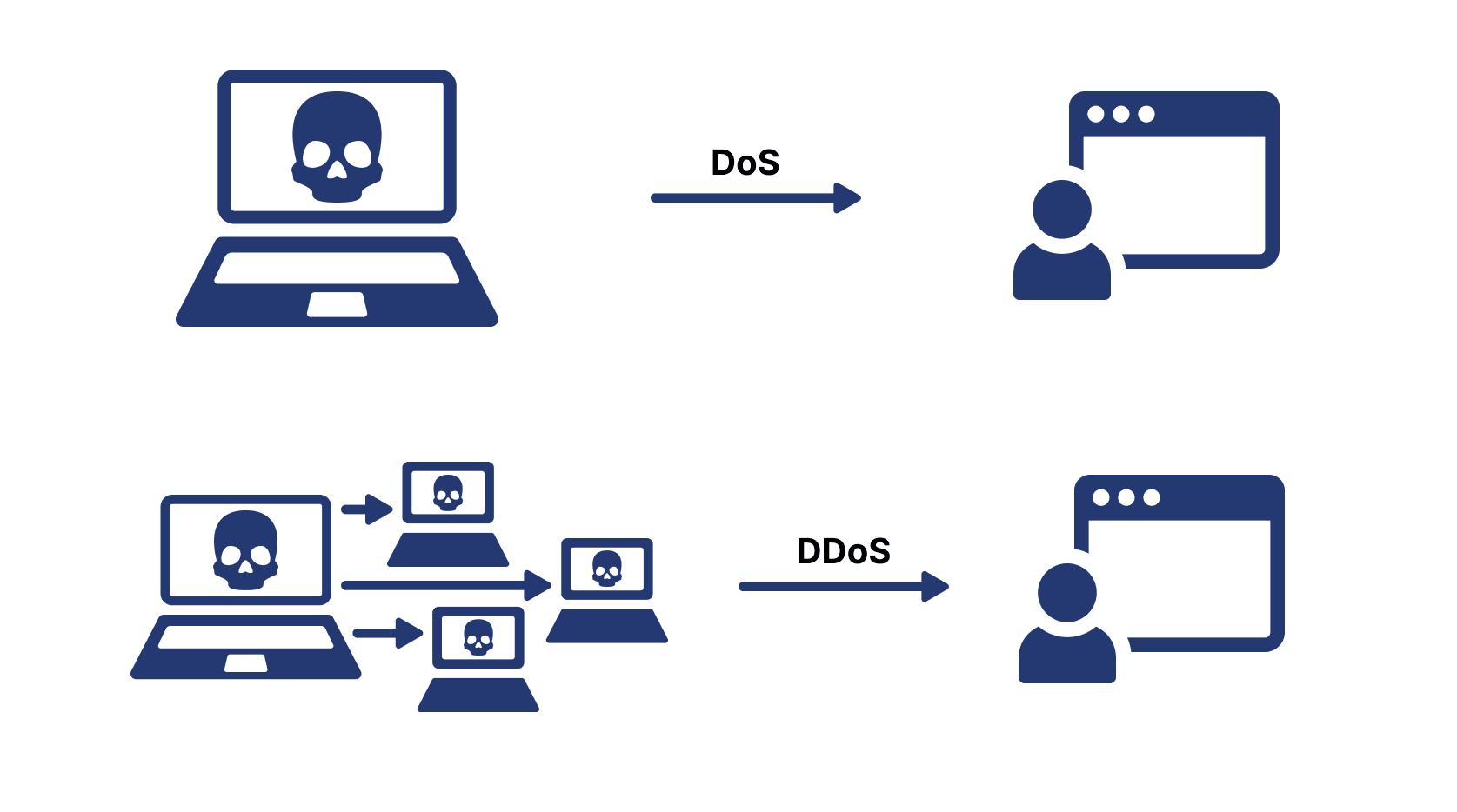

DoS (от англ. Denial of Service — отказ в обслуживании) и DDoS (Distributed Denial of Service — распределенный отказ в обслуживании) — атаки, направленные на перегрузку системы:

- В случае DoS злоумышленник перегружает ресурсы целевой системы, используя одно устройство. Чтобы защититься от DoS, достаточно заблокировать IP-адрес, с которого ведут атаку.

- DDoS — атака с разных устройств и IP-адресов с применением ботнета. Такое нападение сложнее отбить — запросы к сервису идут с сотен и даже сотен тысяч устройств.

Цель DoS и DDoS — создать цепь обращений к серверу, чтобы перегрузить его работу вплоть до отказа системы. Они имитируют множество запросов одномоментно, так что обычные пользователи не могут попасть на сайт или пользоваться приложением — сервер перестает отвечать.

Прививка от DDoS

Злоумышленники постоянно совершенствуют алгоритмы проведения DDoS-атак и придумывают новые способы, как вывести системы из строя, поэтому защититься от такого вида нападений сложно. Для этого нужно:

- постоянно проводить мониторинг состояния ПО;

- блокировать подозрительный трафик, а также разработать план, чтобы быстро реагировать на подобные инциденты;

- регулярно создавать резервные копии проекта;

- настроить внутреннюю сеть, чтобы доступ к админке можно было получить только через VPN;

- установить капчу на сайт, чтобы защититься от спам-ботов;

- распределять нагрузку между серверами, чтобы обеспечить бесперебойную работу;

- выбирать надежного хостера с возможностью защиты от DDoS-атак.

В Рег.ру все тарифы хостинга, включая виртуальный хостинг и VPS, обладают автоматической защитой от низкоуровневых DDoS. Если вы хотите предупредить высокоуровневые атаки, можно заказать Расширенную защиту от DDoS.

⌘⌘⌘

Повторим? Чек-лист для защиты сайта:

- используйте качественный антивирус и регулярно обновляйте его;

- обновляйте операционную систему, ПО, приложения, темы и плагины для системы управления контентом сайта;

- используйте сложные пароли и подключите двухфакторную аутентификацию там, где это возможно;

- используйте фаерволы и настройте доступ к внутренней сети по VPN;

- будьте бдительны при работе с электронной почтой — не открывайте подозрительные ссылки;

- используйте программное обеспечение для мониторинга сетевой активности на сайте;

- регулярно создавайте резервные копии файлов сайта и баз данных.